Alors que le paysage numérique évolue rapidement, les acteurs malveillants redoublent d’ingéniosité pour exploiter les vulnérabilités des utilisateurs et des systèmes informatiques. Le cas du malware Bumblebee, qui profite du référencement SEO et d’outils populaires comme Zenmap et WinMTR, illustre parfaitement cette dynamique préoccupante. Cette menace informatique sophistiquée s’insinue subtilement via des outils d’analyse réseau légitimes, déjouant souvent la vigilance grâce à une campagne de poisoning SEO bien orchestrée.

La montée en puissance de cette campagne repose sur une méthode d’infection complexe et une exploitation fine du référencement naturel, ce qui lui permet d’atteindre un large éventail de victimes potentielles. Les conséquences en termes de cybersécurité sont majeures, car Bumblebee s’infiltre dans des réseaux professionnels avec pour objectif de déployer d’autres logiciels malveillants tels que ransomwares ou infostealers. Les implications concernent autant les administrateurs systèmes que les utilisateurs finaux soucieux de maintenir une protection informatique solide et fiable.

Dans cet article, nous décortiquons en profondeur cette propagation malveillante à travers les plateformes Zenmap et WinMTR. Nous verrons comment les cybercriminels s’appuient sur des techniques modernes de référencement SEO pour tromper leurs cibles, les risques encourus via ces outils d’analyse réseau très répandus, et surtout, quelles pratiques adopter pour limiter leur impact.

Comment le malware Bumblebee exploite le référencement SEO via Zenmap et WinMTR

Le malware Bumblebee a récemment fait parler de lui en se servant de plateformes légitimes telles que Zenmap et WinMTR pour s’introduire dans des systèmes à travers une campagne de poisoning SEO. Cette technique consiste à capitaliser sur le positionnement élevé d’un site ou logiciel faisant autorité sur les moteurs de recherche, y compris Google et Bing, pour rediriger les internautes vers des sites frauduleux qui distribuent l’infection.

En 2025, les attaques de ce type ont gagné en sophistication. Les auteurs derrière Bumblebee ne se contentent plus d’usurper des domaines : ils produisent des contenus web alimentés par intelligence artificielle, conçus pour duper tant les moteurs de recherche que les utilisateurs. Sur le domaine zenmap[.]pro, par exemple, une fausse page de blog génère des articles reflétant un univers crédible autour de l’outil Zenmap, alors qu’en réalité, elle masque un installateur corrompu.

La stratégie SEO adoptée rassemble plusieurs éléments :

- Typosquatting : création de domains proches mais non officiels, comme zenmap[.]pro et winmtr[.]org, qui imitent des noms populaires.

- Contenus IA : articles générés automatiquement pour gonfler la légitimité du site et augmenter son classement sur Google.

- Optimisation des requêtes : ces pages se positionnent en tête sur de nombreux mots-clés utilisés par les administrateurs réseau, relevant ainsi un grand volume de trafic.

Le résultat : lorsqu’un professionnel cherche à télécharger Zenmap ou WinMTR, il tombe souvent sans le savoir sur des sites diffusant un installateur contenant le malware Bumblebee. Celui-ci s’installe aux côtés de l’outil promettant un fonctionnement normal, mais ouvre en arrière-plan une porte dérobée facilitant des actions malveillantes.

| Technique SEO | Description | Impact sur la diffusion de Bumblebee |

|---|---|---|

| Typosquatting | Utilisation de noms de domaines proches pour être confondus avec les sites originaux | Augmentation de la probabilité que l’utilisateur télécharge un logiciel contaminé |

| Contenu IA généré | Production d’articles et pages web crédibles pour tromper les moteurs de recherche | Meilleur référencement, visibilité accrue |

| Optimisation des mots-clés | Insertion des termes pertinents liés aux outils d’analyse réseau dans les textes | Positionnement élevé dans les résultats de recherche |

| Clonage des sites officiels | Reproduction fidèle des interfaces et contenus originaux | Augmentation de la crédibilité auprès des visiteurs |

Cette méthode représente un enjeu majeur pour les experts en protection informatique, car elle exploite des canaux auxquels beaucoup font confiance. Des solutions doivent être mises en place pour limiter l’impact des compromissions par référencement SEO qui favorisent des malwares aussi sophistiqués que Bumblebee.

Les implications de la diffusion de logiciels malveillants via des outils d’analyse réseau comme Zenmap

Les outils d’analyse réseau, tels que Zenmap, sont des composantes essentielles dans la boîte à outils des professionnels de la cybersécurité. Ils permettent de cartographier les réseaux, détecter des vulnérabilités, ou encore surveiller le trafic réseau. Malheureusement, leur popularité en fait des cibles privilégiées pour la diffusion de malwares comme Bumblebee.

La compromission des sites de téléchargement d’outils légitimes entraine plusieurs risques :

- Perte de confiance : lorsque des professionnels sont victimes d’une infection via un outil réputé, leur confiance dans les sources officielles en pâtit.

- Propagation rapide : ces logiciels étant souvent déployés en masse dans des environnements critiques, la contamination peut s’étendre à grande échelle.

- Portes dérobées et escalade de privilèges : le malware charge ensuite une multitude de charges utiles dangereuses, du vol d’information à des attaques ciblées.

- Compromission de tiers : les attaques peuvent concerner non seulement l’utilisateur initial mais aussi le réseau corporate entier.

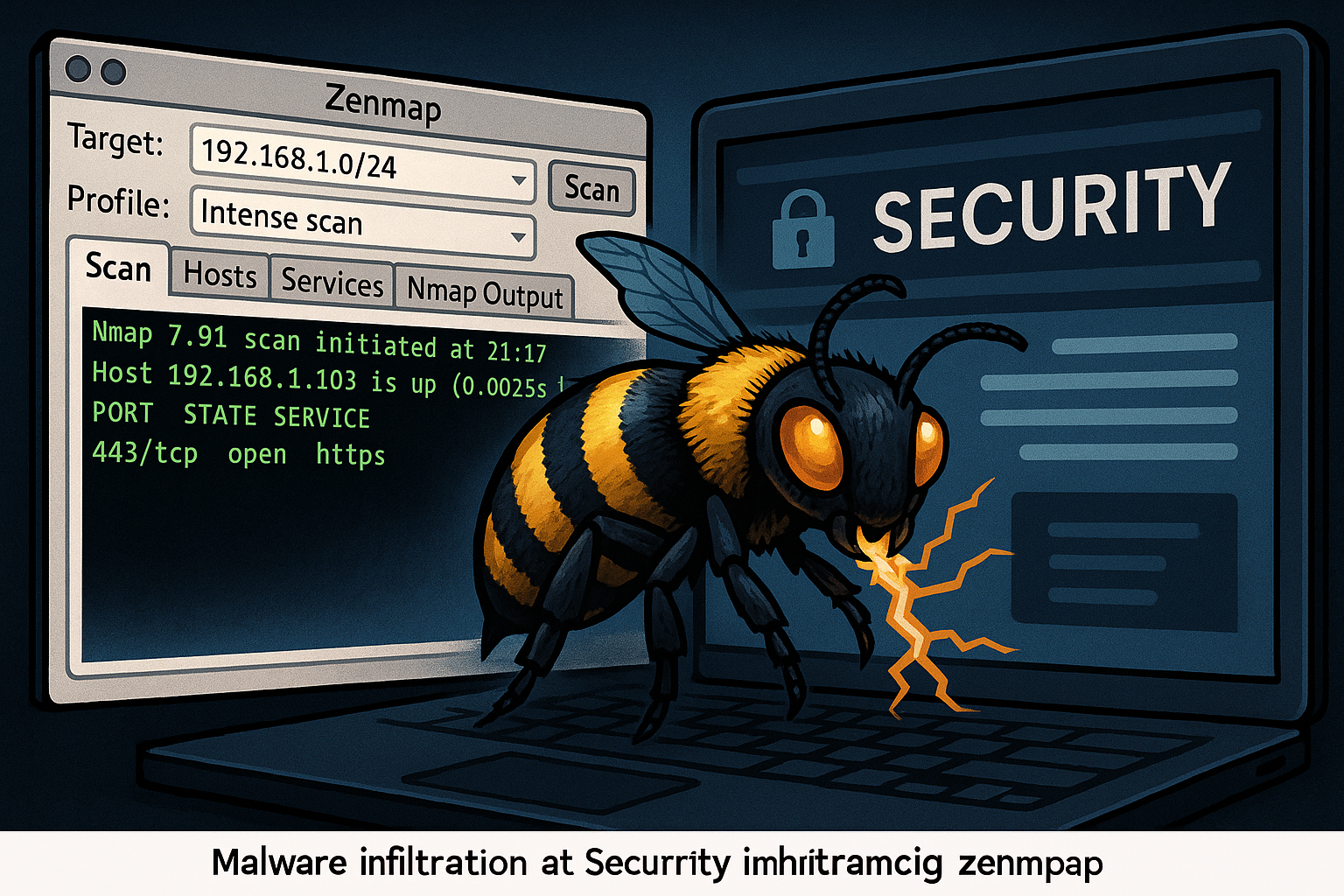

Un exemple concret concerne la découverte par les chercheurs d’une version de l’installateur Zenmap incluse dans un domaine frauduleux qui distribue un fichier MSI contenant un DLL malveillant. Cet injecteur permet à Bumblebee de s’exécuter discrètement, ce qui complique sa détection par les antivirus classiques.

Les ramifications de cette tactique sont multiples :

- Les entreprises voient leur posture de sécurité fragilisée.

- Les équipes de gestion IT doivent investir davantage dans la surveillance et la réponse aux incidents.

- Les utilisateurs finaux risquent de subir des interruptions de service majeures.

| Impact sur la cybersécurité | Description |

|---|---|

| Atteinte à l’intégrité | Altération des outils d’analyse réseau avec intégration de maliciels |

| Augmentation des incidents | Déploiement accru de ransomwares et infostealers post-infection |

| Érosion de la confiance | Remise en question des sources officielles de logiciels open-source |

| Coûts accrus | Charges supplémentaires en support et remédiation |

Cette évolution pousse à reconsidérer les modes d’acquisition des logiciels d’analyse réseau et les mesures d’assurance qualité pour éviter la propagation de malwares via ces vecteurs.

Le rôle clé du référencement SEO dans la propagation du malware Bumblebee

Le référencement SEO est à double tranchant dans le contexte de la sécurité informatique. Si les bonnes pratiques permettent d’améliorer la visibilité des sites légitimes, elles peuvent aussi servir des attaques ciblées comme celle menée par le malware Bumblebee. Cette exploitation stratégique du SEO repose sur la manipulation des algorithmes des moteurs de recherche pour induire en erreur les internautes.

La campagne malveillante tire parti des travaux des spécialistes du référencement en piratant la confiance offerte aux résultats de recherche. À partir d’un typosquatting précis, les faux sites atteignent les premiers rangs, persuadant l’utilisateur de télécharger des logiciels infectés. Ce phénomène met en lumière plusieurs aspects autour du SEO :

- Importance des mots-clés : en ciblant des requêtes précises comme « Zenmap download » ou « WinMTR trace », les cybercriminels captent une audience qualifiée.

- Contenus manipulés : l’emploi d’articles produits par IA augmente la crédibilité apparente et la durée de visite.

- Effet de levier SEO : un trafic élevé renforce encore davantage la visibilité des sites malveillants.

- Répercussions sur le référencement moderne : les manipulations SEO questionnent la fiabilité des résultats et poussent les acteurs à repenser leurs stratégies.

| Aspect SEO | Exemple dans la campagne Bumblebee | Conséquence |

|---|---|---|

| Mots-clés ciblés | « Zenmap », « WinMTR », « download », « installer » | Attire les utilisateurs recherchant ces outils |

| Typo et domaines frauduleux | zenmap[.]pro, winmtr[.]org | Dévoile des interfaces trompeuses et malveillantes |

| Articles IA | Publications soutenant un blog factice | Augmente la crédibilité et le SEO |

| Effet viral | Classement et trafic croissants | Amplifie la propagation du malware |

Face à cela, les professionnels soulignent l’importance de rester vigilants et informés sur l’évolution des techniques SEO malveillantes. Le référencement moderne est un domaine du numérique qui nécessite une attention constante pour décrypter les campagnes hostiles – thématique développée par des experts en référencement.

Le cas des domaines zenmap.pro et winmtr.org dans la diffusion de Bumblebee

Deux domaines ont été particulièrement actifs dans la propagation du malware via Zenmap et WinMTR : zenmap[.]pro et winmtr[.]org. Sans la vigilance accrue sur les sources légitimes, l’ampleur de l’attaque aurait pu se révéler considérable.

Voici le fonctionnement de ces plateformes frauduleuses :

- zenmap[.]pro : Ce site présente une imitation convaincante d’un blog technique parlant de Zenmap. En cas de visite directe, des articles générés par IA s’affichent.

- Utilisateurs redirigés depuis les moteurs de recherche sont dirigés vers une page clonée presque à l’identique du site officiel de Nmap, où un installeur malveillant est proposé sous forme de fichier MSI.

- winmtr[.]org : Ce domaine fut utilisé de manière similaire, mais est aujourd’hui hors ligne, probabilité à cause d’actions de sécurité ou interventions des autorités.

Dans chaque cas, l’installateur livrait non seulement l’outil attendu, mais incluait également une DLL malveillante servant de chargeur pour introduire le malware Bumblebee. Ce stratagème a perturbé les analystes sécuritaires, notamment parce que la détection sur des plateformes comme VirusTotal est très faible, permettant une large dispersion avant alerte.

| Domaine | Statut | Type d’infection | Détection antivirus | Particularités |

|---|---|---|---|---|

| zenmap[.]pro | En ligne | Installeur MSI piégé avec DLL malicieuse | Fuite par la majorité des antivirus | Clonage de site, blogs IA, SEO fort |

| winmtr[.]org | Hors ligne | Installeur similaire | Non renseigné | Suspendu probablement suite à intervention |

| Robware.net (RVTools officiel) | Hors ligne | – | – | Victime d’attaques DDoS, recommandation de prudence |

Le cas de Robware.net, site officiel de RVTools également compromise dans la campagne, montre la capacité des attaquants à déployer des attaques combinées. De plus, les mesures défensives prises démontrent la nécessité d’une vigilance accrue à toutes les étapes du téléchargement de logiciels.

Dangers liés au téléchargement depuis des sites non officiels en cybersécurité

Le recours aux sites non officiels pour télécharger des outils essentiels représente un risque majeur en termes de protection informatique. Cette problématique devient de plus en plus critique, surtout avec la montée des campagnes de diffusion de malwares comme Bumblebee via des plateformes contrefaites.

Voici les principales alertes à considérer :

- Risque d’infection : chaque téléchargement depuis un site non certifié augmente la probabilité de recevoir un fichier corrompu.

- Faux installateurs : ces fichiers incluent souvent des DLL ou payloads malveillants invisibles à l’œil nu.

- Non-disponibilité des mises à jour précises : les versions piratées ou tronquées ne bénéficient pas des mises à jour de sécurité proposées par leurs éditeurs.

- Détection retardée : les malwares utilisant des techniques d’évasion sophistiquées échappent souvent aux scanneurs classiques.

Pour une meilleure sécurité, quelques recommandations s’avèrent fondamentales :

- Vérifier l’URL du site avant de lancer tout téléchargement.

- Contrôler l’empreinte hash des fichiers via des sources fiables.

- Privilégier les sources officielles, notamment les sites des éditeurs, et plateformes reconnues.

- Mettre en place des solutions antivirus et anti-malwares avancées capables de détecter les comportements suspects.

- Former les équipes à la reconnaissance des risques liés aux sites frauduleux.

| Risque | Description | Précautions recommandées |

|---|---|---|

| Infection malveillante | Propagation via fichiers corrompus sur des sites douteux | Obtenir les logiciels uniquement sur les sources officielles |

| Chargeur caché | Implantation de DLL malveillants dans l’installateur | Analyser l’intégrité et les signatures des fichiers |

| Mises à jour manquantes | Versions non officielles sans corrections critiques | Utiliser uniquement des versions supportées et mises à jour |

| Échec de détection | Malwares complexes échappant au scan antivirus classique | Adopter des logiciels de protection avancés |

C’est donc un enseignement majeur : le recours à un téléchargement contrôlé et la vigilance permanente sont des piliers essentiels dans la lutte contre la propagation de malwares par le biais de fausses plateformes d’outils d’analyse réseau.

Stratégies de défense face aux attaques impliquant Bumblebee et le référencement SEO malveillant

Pour contrer efficacement la reprise en main du malware Bumblebee via des techniques de référencement SEO et d’usurpation de sites tels que Zenmap ou WinMTR, les responsables de la sécurité doivent adopter des stratégies adaptées. Ces stratégies couvrent les plans techniques, organisationnels et éducatifs :

- Surveillance proactive : mise en place de solutions de veille des domaines suspects et analyse des tendances SEO malveillantes.

- Renforcement des filtres DNS et web : blocage des sites frauduleux connus et contrôle des redirections.

- Utilisation de gestionnaires de paquets sécurisés : privilégier les sources de logiciels validées et contrôlées pour éviter les fichiers manipulés.

- Validation des signatures numériques : vérifier systématiquement la validité des fichiers téléchargés.

- Formation continue des équipes informatiques et des utilisateurs finaux sur les techniques d’hameçonnage et les dangers liés aux sites contrefaits.

L’adoption d’une démarche complète inclut souvent aussi des réponses rapides en cas de détection d’une intrusion afin de limiter la propagation. La collaboration entre équipes de sécurité et fournisseurs légitimes s’avère aussi un levier important, comme l’illustre la fermeture temporaire du site officiel RVTools sous attaques DDoS visant précisément à détourner l’attention vers les plateformes malveillantes.

| Mesure de défense | Description | Impact attendu |

|---|---|---|

| Veille et détection | Repérage rapide des nouveaux domaines frauduleux et contenus SEO malveillants | Réduction de la surface d’attaque |

| Filtrage DNS/web | Blocage des sites non autorisés et surveillance des requêtes | Prévention des infections dès l’accès au site |

| Sources sûres | Usage exclusif de gestionnaires de paquets et dépôts contrôlés | Garantit l’intégrité des logiciels installés |

| Signature numérique | Contrôle systématique de la validité des fichiers | Réduction des risques d’exécution de malwares Cachés |

| Formation | Sensibilisation sur méthodes d’attaque et vigilance des utilisateurs | Réduction des erreurs humaines, premières victimes des attaques |

Il est indispensable que ces stratégies soient mises à jour continuellement, en fonction de la progression des techniques d’attaque et des découvertes réalisées par les laboratoires de cybersécurité, comme le montrent récemment les publications sur le sujet par Netskope ou BleepingComputer.

Analyse des impacts de la campagne SEO malveillante ciblant les administrateurs réseaux avec Bumblebee

Les administrateurs réseaux figurent parmi les cibles privilégiées des campagnes malveillantes telles que celle orchestrée autour de Bumblebee. Cette attaque, exploitant le référencement SEO des outils comme Zenmap, WinMTR, ou encore des logiciels de gestion vidéo, crée un terrain fertile à l’infiltration au sein des environnements d’entreprise.

Les conséquences directes sur les professionnels et leurs infrastructures peuvent se décliner ainsi :

- Intrusions discrètes qui passent inaperçues jusqu’à un stade avancé.

- Multiplication des vecteurs de menace : Bumblebee installe souvent des backdoors permettant d’accueillir des ransomwares ou infostealers.

- Corruption des outils habituels : les logiciels quotidiennement utilisés étant compromis, cela affecte le travail et la confiance.

- Pression accrue sur les équipes face à l’augmentation des incidents et des audits post-attaque.

| Type d’impact | Description | Exemple |

|---|---|---|

| Infiltration prolongée | Entrée furtive dans les réseaux avec capacité d’action sur la durée | Utilisation de Bumblebee comme chargeur de malwares complémentaires |

| Dégradation de la productivité | Interruption des services liés aux outils compromis | Tâches réseau ralenties, corrections urgentes |

| Affectation de la réputation | Perte de crédibilité suite aux attaques ciblant des infrastructures | Clients inquiets, audits renforcés |

| Pression sur les équipes IT | Augmentation des charges de travail liées à la sécurité | Multiplication des interventions et analyses |

Ces facteurs rendent l’étude et la compréhension de telles menaces critiques pour la cybersécurité de tout organisme. Adapter ses processus et sensibiliser les équipes est indispensable afin d’éviter que la campagne SEO ne devienne une faille ouverte aux cybercriminels.

Perspectives d’évolution et surveillance continue du malware Bumblebee en 2025

Depuis sa première détection en 2022, le malware Bumblebee n’a cessé d’évoluer, s’adaptant aux mesures défensives déployées par les entreprises et autorités de la cybersécurité. En 2025, cette menace demeure une préoccupation majeure pour les spécialistes qui doivent maintenir une veille permanente.

La résurgence récente de Bumblebee, après une pause imposée par les actions des forces de l’ordre, souligne plusieurs points clés :

- Évolution des techniques : utilisation accrue d’intelligence artificielle dans la création de sites et contenus malveillants.

- Complexification des chaînes d’infection avec intégration dans des attaques combinées, mêlant phishing et malvertising.

- Multiplication des cibles au-delà des seuls administrateurs réseau vers d’autres profils sensibles comme les responsables de la sécurité vidéo.

- Adaptation aux mesures défensives : détection plus difficile grâce à des stratégies d’évasion améliorées.

| Axe d’évolution | Description | Conséquence |

|---|---|---|

| IA et contenus automatisés | Génération de pages web crédibles | Augmentation de l’efficacité du phishing et SEO poisonning |

| Nouveaux vecteurs | Combinaison d’attaque : email, SEO, malvertising | Propagation plus large et difficile à contrer |

| Ciblage diversifié | Extension vers d’autres profils professionnels | Augmente la surface d’attaque |

| Techniques d’évasion | Modification des signatures et comportements | Réduction des chances de détection antivirus |

Pour suivre cette menace mouvante, les acteurs du secteur s’appuient sur les analyses pointues des laboratoires de sécurité ainsi que sur le partage d’informations entre experts. Il est essentiel de s’appuyer sur les ressources et alertes publiées régulièrement, comme celles diffusées sur Undernews ou B2B Cyber Security.